Cada vez el robo de contraseñas es más fácil para los hackers, hay más programas para el robo de éstas y más técnicas, aunque haya más seguridad.

Si nos robasen una contraseña, dentro de lo que cabe, no sería grave. Imaginemos:

Tenemos cuenta en Facebook, Gmail y en nuestro banco. Si nos robasen la contraseña de Facebook, y tenemos diferentes contraseñas, en el peor de los casos nos quedaríamos sin cuenta de Facebook o con ella hackeada, que la cuestión sería cambiar esa contraseña. Y los datos que perdiésemos y/o nos robasen, serían solo los de esta red social. Ahora bien, si tuviésemos la misma contraseña, una vez robada la de Facebook, tendrían las contraseñas de nuestra cuenta bancaria y nuestro correo electrónico, y es más fácil cuando nuestro login es el correo electrónico.

Guiándonos por esta noticia:

http://www.cromo.com.uy/masivo-robo-cuentas-gmail-hotmail-y-yahoo-n906345

Si estuviésemos entre las víctimas de estos robos y tuviésemos las mismas contraseñas, ya nos habrían robado toda la información posible que protejan éstas mismas.

Mi recomendación respecto a este tema, es que tengamos en cada cuenta una contraseña diferente e irlas cambiando cada cierto tiempo. Que las contraseñas lleven mayúsculas y minúsculas, números y los signos que esté permitido poner. Y que nuestras contraseñas NO formen ninguna palabra de ningún idioma.

Como es muy difícil recordar estas contraseñas, lo mejor es apuntarlas en un papel físico y guardarlas en un cajón. De ahí seguro que no recibe ningún ataque de ningún hacker.

lunes, 5 de diciembre de 2016

Acceso y Tratamientos de Ficheros Informáticos

Respecto a la información de carácter personal contenida en ficheros informáticos, deberá cumplir las siguientes diligencias:

- Claves de acceso al sistema informático: las contraseñas son personales e intransferibles, siendo el Usuario el único responsable. En caso necesario de acceder al sistema, en ausencia de dicho Usuario, se solicitará al Responsable de Seguridad que se habilite el acceso eventual.

- Bloqueo o apagado del informático: bloquea la sesión en el supuesto de que el Usuario se ausente, para evitar accesos de otras personas.

- Almacenamiento de archivos o ficheros en la red informática: guardar todos los ficheros en la red informática, a fin de facilitar las copias de seguridad o respaldo.

- Manipulación de los archivos o ficheros informáticos: solo las personas autorizadas tendrán el control de los contenidos de los ficheros. Si un Usuario necesita el acceso a estos permisos, tendrá que comunicarlo con el Responsable de Seguridad.

- Generación de ficheros de carácter temporal: son aquellos en los que se almacenan datos de carácter personal, generados a partir de un fichero general para el desarrollo y/o cumplimiento de las tareas. Son almacenados en la red informática.

- No uso del correo electrónico para envíos de información de carácter personal sensible: no utilizar el email para el envío de información de carácter personal sensible. Podrá realizarse si el Responsable de Seguridad implementa un cifrado, encriptado y otro mecanismo de seguridad sobre el correo.

- Comunicación de incidencias que afecten a la seguridad de datos de carácter personal: comunicar al Responsable de Seguridad las incidencias de las que se tenga conocimiento y puedan afectar a la seguridad de los datos personales.

- Claves de acceso al sistema informático: las contraseñas son personales e intransferibles, siendo el Usuario el único responsable. En caso necesario de acceder al sistema, en ausencia de dicho Usuario, se solicitará al Responsable de Seguridad que se habilite el acceso eventual.

- Bloqueo o apagado del informático: bloquea la sesión en el supuesto de que el Usuario se ausente, para evitar accesos de otras personas.

- Almacenamiento de archivos o ficheros en la red informática: guardar todos los ficheros en la red informática, a fin de facilitar las copias de seguridad o respaldo.

- Manipulación de los archivos o ficheros informáticos: solo las personas autorizadas tendrán el control de los contenidos de los ficheros. Si un Usuario necesita el acceso a estos permisos, tendrá que comunicarlo con el Responsable de Seguridad.

- Generación de ficheros de carácter temporal: son aquellos en los que se almacenan datos de carácter personal, generados a partir de un fichero general para el desarrollo y/o cumplimiento de las tareas. Son almacenados en la red informática.

- No uso del correo electrónico para envíos de información de carácter personal sensible: no utilizar el email para el envío de información de carácter personal sensible. Podrá realizarse si el Responsable de Seguridad implementa un cifrado, encriptado y otro mecanismo de seguridad sobre el correo.

- Comunicación de incidencias que afecten a la seguridad de datos de carácter personal: comunicar al Responsable de Seguridad las incidencias de las que se tenga conocimiento y puedan afectar a la seguridad de los datos personales.

lunes, 28 de noviembre de 2016

Control de acceso a datos y aplicaciones

En esta actividad vamos a configurar algunos aspectos de seguridad y asignación de permisos a usuarios locales, en sistemas Windows. Para modificar la configuración de seguridad local, iremos a Panel de Control > Herramientas Administrativas > Directiva de seguridad local. Podremos modificar Directiva de auditoría, Asignación de derechos de usuario u Opciones de seguridad, en el árbol de la consola haz clic en Directivas locales, estas directivas se aplican a un equipo y contienen estos tres subconjuntos.

También se pueden modificar los permisos, la configuración del nivel de acceso, etc, mediante el comando "cacls". Las opciones principales son:

- /t : Modifica las ACL de los archivos especificados en el directorio actual y subdirectorios.

- /e: Modifica en vez de reemplazar la ACL.

- /g usuario: permisos R(lectura), E (escritura), C (Cambiar), F (Control total. Permite asignarlos (grant).

- /p :Permite reemplazar los existentes o quitárselo todos con :N.

Por ejemplo, en este ejemplo Alberto le daría permiso al usuario Iago de solo lectura:

También se pueden modificar los permisos, la configuración del nivel de acceso, etc, mediante el comando "cacls". Las opciones principales son:

- /t : Modifica las ACL de los archivos especificados en el directorio actual y subdirectorios.

- /e: Modifica en vez de reemplazar la ACL.

- /g usuario: permisos R(lectura), E (escritura), C (Cambiar), F (Control total. Permite asignarlos (grant).

- /p :Permite reemplazar los existentes o quitárselo todos con :N.

Por ejemplo, en este ejemplo Alberto le daría permiso al usuario Iago de solo lectura:

4 aplicaciones para modificación de contraseñas

LastPass: Es un programa original que sirve para gestionar las decenas y decenas de contraseñasque acumulamos a través de los años y constantemente debemos modificar por pedido de los sitios, algo que nuestra mente no puede soportar. Lo interesante del programa es que guarda en su memoria todos los pass que tenemos que introducir diariamente.

Una de las ventajas es que, según el sitio LastPass, el mismo tiene consigo métodos de seguridad para almacenar y proteger las cuentas de usuario y contraseñas. Esto es importante ya que éste programa también requerirá una contraseña y será la única que deberán recordar por el resto de sus vidas si se hacen fanáticos de la aplicación.

LastPass les permitirá cifrar, guardar y acceder a las contraseñas que almacenaron en los navegadores Firefox, Opera, Chrome, Safari o Explorer y marcha perfectamente en computadoras Windows, Mac o Linux. También posee versiones para todo tipo de celulares ya que los mismos se convirtieron en las nuevas ventanas hacia la nube.

Lo bueno es que éste gestor de contraseñas reconocerá automáticamente los sitios que tengamos almacenados en la base de datos y rellenará la información para ingresar a los portales de modo automático. De esta forma, solo será necesario hacer clic para acceder a Facebook, Gmail y todos los servicios que utilizan constantemente.

KeePass: es el software que necesita para almacenar todas sus contraseñas. En efecto, a través de él se pueden guardar en un archivo único de todas sus contraseñas. Tenga en cuenta que KeePass es un software libre, y utiliza un algoritmo de doble: AES y Twofish, que son conocidas por ser utilizadas por los bancos. Usted puede proteger la base de datos con una contraseña única, que retendrá curso.

Esta clave de sésamo que se establece el primer uso del software es valioso para acceder a todas las otras claves en el caso de que olvide. Pero recuerde que una parte, y sobre todo, no se dan cuenta! Sólo esta clave permitirá el acceso a sus contraseñas, que pueden ser guardados (aún en encriptadas) en un medio externo como una llave USB.

A casi ergonomía perfecta, contraseñas KeePass puede clasificar en diferentes categorías (Windows, redes, Internet, correo electrónico, banca …) y puede gestionar de la expiración de las claves para pensar en renovar de manera regular sus códigos de acceso .

KeePass es y lo que podríamos llamar un “seguro para la contraseña, se puede almacenar en un único archivo de todas sus contraseñas.

Dashlane: es un software de administración creación y almacenamiento de contraseñas seguras. Disponible para escritorio y aplicaciones móviles con el cual puedes administrar las contraseñas y la información de las cuentas de tu comercio electrónico.

Puedes usar Dashlane en el comercio electrónico con la información que aportan los clientes al finalizar su compra, incluyendo sus direcciones. También te envía una alerta si un sitio web que visitas a menudo es violado. Puedes usarlo en tus PC, Mac, iPhone o teléfonos Android. Su costo es gratis.

Nada más descargarlo y ejecutarlo, este software crea una contraseña maestra, y cada vez que visites un nuevo sitio te pedirá que guardes tu nombre de usuario y tu contraseña. Si prefieres puedes hacer clic en un botón para generar una contraseña aleatoria de ocho caracteres para cada sitio.

Una de las ventajas es que, según el sitio LastPass, el mismo tiene consigo métodos de seguridad para almacenar y proteger las cuentas de usuario y contraseñas. Esto es importante ya que éste programa también requerirá una contraseña y será la única que deberán recordar por el resto de sus vidas si se hacen fanáticos de la aplicación.

LastPass les permitirá cifrar, guardar y acceder a las contraseñas que almacenaron en los navegadores Firefox, Opera, Chrome, Safari o Explorer y marcha perfectamente en computadoras Windows, Mac o Linux. También posee versiones para todo tipo de celulares ya que los mismos se convirtieron en las nuevas ventanas hacia la nube.

Lo bueno es que éste gestor de contraseñas reconocerá automáticamente los sitios que tengamos almacenados en la base de datos y rellenará la información para ingresar a los portales de modo automático. De esta forma, solo será necesario hacer clic para acceder a Facebook, Gmail y todos los servicios que utilizan constantemente.

Esta clave de sésamo que se establece el primer uso del software es valioso para acceder a todas las otras claves en el caso de que olvide. Pero recuerde que una parte, y sobre todo, no se dan cuenta! Sólo esta clave permitirá el acceso a sus contraseñas, que pueden ser guardados (aún en encriptadas) en un medio externo como una llave USB.

A casi ergonomía perfecta, contraseñas KeePass puede clasificar en diferentes categorías (Windows, redes, Internet, correo electrónico, banca …) y puede gestionar de la expiración de las claves para pensar en renovar de manera regular sus códigos de acceso .

KeePass es y lo que podríamos llamar un “seguro para la contraseña, se puede almacenar en un único archivo de todas sus contraseñas.

Dashlane: es un software de administración creación y almacenamiento de contraseñas seguras. Disponible para escritorio y aplicaciones móviles con el cual puedes administrar las contraseñas y la información de las cuentas de tu comercio electrónico.

Puedes usar Dashlane en el comercio electrónico con la información que aportan los clientes al finalizar su compra, incluyendo sus direcciones. También te envía una alerta si un sitio web que visitas a menudo es violado. Puedes usarlo en tus PC, Mac, iPhone o teléfonos Android. Su costo es gratis.

Nada más descargarlo y ejecutarlo, este software crea una contraseña maestra, y cada vez que visites un nuevo sitio te pedirá que guardes tu nombre de usuario y tu contraseña. Si prefieres puedes hacer clic en un botón para generar una contraseña aleatoria de ocho caracteres para cada sitio.

4 aplicaciones para recuperación de contraseñas

PasswordFox: Es una sencilla aplicación para Windows que nos permite ver todos los nombres de usuario y contraseñas almacenadas por Firefox.

Si bien Firefox incluye su propio administrador de contraseñas que también nos muestra todos los datos de usuario que se han almacenado, PassworFox incluye algunas características extras como la opción de exportar toda la información a un archivo de texto y seleccionar múltiples perfiles de Firefox.

Al igual que en Firefox, la aplicación ordena las contraseñas por el sitio web en el que se usó y además muestra los nombres de los campos de formulario.

En caso de que hayamos configurado una contraseña maestra en Firefox (lo cual es muy recomendable), sólo tenemos que especificarla en PasswordFox en el menú de “Seleccionar directorios” y el campo “Master Password“.

PasswordFox no requiere de instalación y lo podemos utilizar en español con el archivo de traducción disponible en su sitio web.

ChromePass: Es un pequeño programa que extrae todas las contraseñas que tengas almacenadas en Google Chrome, de manera que si utilizas más de un navegador y no tienes las claves almacenadas en ambos puedas recuperarlas fácilmente sin necesidad de utilizar otro tipo de programas más complejos.

ChromePass no requiere instalación, basta con que lo ejecutes y automáticamente se te mostrarán las contraseñas que Google Chrome tiene guardadas junto a algunos datos como el nombre de usuario, URL de origen, URL de acceso y la hora a la que fue registrado. Además es gratuito, así que si ya te has lanzado a probar las excelencias del nuevo navegador de Google, no te vayas a olvidar de tus contraseñas.

MessenPass: Es un programa que recupera contraseña del MSN Messenger, y de otros clientes de mensajería también como si fuera el caso de Yahoo! Messenger, Jabber, ICQ, entre otros. Bajo una interfaz automatizada, hace lo que debe hacer sin tantos rodeos.

El funcionamiento de MessenPass es básico. Él buscará las contraseñas registradas en tu PC de diversos clientes de mensajería instantánea y las recuperará. Aclaro que la opción de “recordar mi contraseña” debe haber estado activada para que sea posible la recuperación porque de lo contrario, obviamente no será posible.

Mail PassView: Es una aplicación para Windows que nos mostrará, entre otras muchas cosas, la contraseña de nuestras cuentas de correo que tengamos configurada en la mayoría de los gestores de correo actuales, como por ejemplo:

- Outlook Express

- Microsoft Outlook 2000 (POP3 y SMPT unicamente)

- Microsoft Outlook 2002/2003/2007 (POP3, IMAP, HTTP y SMTP)

- Windows Mail

- IncrediMail

- Eudora

- Netscape 6.x/7.x

- Mozilla Thunderbird

- Group Mail Free

- Yahoo! Mail

- Hotmail/MSN mail

- Gmail

Además no sólo nos mostrará la contraseña de las cuentas, sino la mayor parte de al configuración de esta, como el tipo de servidor, el usuario, el servidor y el programa donde esté configurada.

Como podemos comprobar es una aplicación completísima e incluso llegaría a decir que imprescindible si trabajamos a menudo con cuentas de correo.

Si bien Firefox incluye su propio administrador de contraseñas que también nos muestra todos los datos de usuario que se han almacenado, PassworFox incluye algunas características extras como la opción de exportar toda la información a un archivo de texto y seleccionar múltiples perfiles de Firefox.

Al igual que en Firefox, la aplicación ordena las contraseñas por el sitio web en el que se usó y además muestra los nombres de los campos de formulario.

En caso de que hayamos configurado una contraseña maestra en Firefox (lo cual es muy recomendable), sólo tenemos que especificarla en PasswordFox en el menú de “Seleccionar directorios” y el campo “Master Password“.

PasswordFox no requiere de instalación y lo podemos utilizar en español con el archivo de traducción disponible en su sitio web.

ChromePass: Es un pequeño programa que extrae todas las contraseñas que tengas almacenadas en Google Chrome, de manera que si utilizas más de un navegador y no tienes las claves almacenadas en ambos puedas recuperarlas fácilmente sin necesidad de utilizar otro tipo de programas más complejos.

ChromePass no requiere instalación, basta con que lo ejecutes y automáticamente se te mostrarán las contraseñas que Google Chrome tiene guardadas junto a algunos datos como el nombre de usuario, URL de origen, URL de acceso y la hora a la que fue registrado. Además es gratuito, así que si ya te has lanzado a probar las excelencias del nuevo navegador de Google, no te vayas a olvidar de tus contraseñas.

MessenPass: Es un programa que recupera contraseña del MSN Messenger, y de otros clientes de mensajería también como si fuera el caso de Yahoo! Messenger, Jabber, ICQ, entre otros. Bajo una interfaz automatizada, hace lo que debe hacer sin tantos rodeos.

El funcionamiento de MessenPass es básico. Él buscará las contraseñas registradas en tu PC de diversos clientes de mensajería instantánea y las recuperará. Aclaro que la opción de “recordar mi contraseña” debe haber estado activada para que sea posible la recuperación porque de lo contrario, obviamente no será posible.

Mail PassView: Es una aplicación para Windows que nos mostrará, entre otras muchas cosas, la contraseña de nuestras cuentas de correo que tengamos configurada en la mayoría de los gestores de correo actuales, como por ejemplo:

- Outlook Express

- Microsoft Outlook 2000 (POP3 y SMPT unicamente)

- Microsoft Outlook 2002/2003/2007 (POP3, IMAP, HTTP y SMTP)

- Windows Mail

- IncrediMail

- Eudora

- Netscape 6.x/7.x

- Mozilla Thunderbird

- Group Mail Free

- Yahoo! Mail

- Hotmail/MSN mail

- Gmail

Además no sólo nos mostrará la contraseña de las cuentas, sino la mayor parte de al configuración de esta, como el tipo de servidor, el usuario, el servidor y el programa donde esté configurada.

Como podemos comprobar es una aplicación completísima e incluso llegaría a decir que imprescindible si trabajamos a menudo con cuentas de correo.

martes, 22 de noviembre de 2016

Ejercicios Propuestos. Tema 3

Investiga sobre las opciones de configuración de c Investiga sobre las opciones de configuración de contraseña y cifrado de acceso a ntraseña y cifrado de acceso a archivos ofimáticos (doc, xls, odt, pdf, ppt, odp...), comprimidos (zip,rar,...) etc. ¿Es posible en caso de olvidar la contraseña recuperarlas?

Mayoritariamente sí, aunque puede haber excepciones.

¿En qué casos de los anteriormente descritos?

.doc y .xls -> si, es posible recuperar las contraseñas con algunos programas

como Word/Excel Password Recovery

.pdf -> si, es posible recuperar las contraseñas con algunos programas como

PDF Restriction Remover.

.ppt -> si, es posible recuperar las contraseñas con algunos programas como

PowerPoint Password Recovery.

.odt -> si, es posible recuperar las contraseñas con algunos programas como

OpenOffice Writer Password Recovery.

.zip -> si, es posible recuperar las contraseñas con algunos programas como Zip

Password Recovery Master.

.rar -> si, es posible recuperar las contraseñas con algunos programas como

RarCrack.

Ejercicios Propuestos. Tema 3

5-Investiga sobre la finalidad y opciones de uso de Investiga sobre la finalidad y opciones de uso de la aplicación Windows SteadyState. a aplicación Windows SteadyState. ¿Qué opciones de configuración segura facilita?

Windows Steady State es un software gratuito de Microsoft para los sistemas operativos Windows que permite una gestión avanzada del sistema enfocada al uso compartido del sistema, por decirlo de alguna manera permite modificar ciertos parámetros para establecer un nivel de seguridad y estabilidad adecuado al uso público de un PC con Windows como en escuelas, bibliotecas…

Su principal función es evitar que los distintos usuarios interfieran entre sí, aumentando la seguridad del sistema y las restricciones de las acciones que puede realizar un usuario; incluso nos permite que todos los cambios que haya realizado desaparezcan una vez se reinicie el PC.

- Quitar las opciones Apagar y Desactivar del cuadro de diálogo "Iniciar Sesión en Windows" y la pantalla de bienvenida

- No permitir que Windows calcule y almacene contraseñas con valores hash de LAN manager:

- No almacenar nombres de usuario o contraseñas empleadas para iniciar sesión en Windows Live ID o en el dominio:

- Impedir que los usuarios creen carpetas y archivos en la unidad C:

- Impedir que los usuarios abran documentos de Microsoft Office desde Internet Explorer:

- Impedir el acceso de escritura a los dispositivos de almacenamiento USB:

Windows Steady State es un software gratuito de Microsoft para los sistemas operativos Windows que permite una gestión avanzada del sistema enfocada al uso compartido del sistema, por decirlo de alguna manera permite modificar ciertos parámetros para establecer un nivel de seguridad y estabilidad adecuado al uso público de un PC con Windows como en escuelas, bibliotecas…

Su principal función es evitar que los distintos usuarios interfieran entre sí, aumentando la seguridad del sistema y las restricciones de las acciones que puede realizar un usuario; incluso nos permite que todos los cambios que haya realizado desaparezcan una vez se reinicie el PC.

Opciones de configuración:

- Quitar el nombre de usuario Administrador de la pantalla de bienvenida:- Quitar las opciones Apagar y Desactivar del cuadro de diálogo "Iniciar Sesión en Windows" y la pantalla de bienvenida

- No permitir que Windows calcule y almacene contraseñas con valores hash de LAN manager:

- No almacenar nombres de usuario o contraseñas empleadas para iniciar sesión en Windows Live ID o en el dominio:

- Impedir que los usuarios creen carpetas y archivos en la unidad C:

- Impedir que los usuarios abran documentos de Microsoft Office desde Internet Explorer:

- Impedir el acceso de escritura a los dispositivos de almacenamiento USB:

Ejercicios Propuestos. Tema 3

Lee el siguiente artículo sobre el uso de cuentas limitadas y administrador de sistemas en Windows:

https://www.incibe.es/file/QSAoD59aDZm5f1Ez5MwRMA (no disponible)

¿Qué perfiles tipo y limitaciones de uso existen en las cuentas de usuario en sistemas Windows?

Dos. Administrador y Limitada

¿Con qué tipo de cuenta utilizarías normalmente el sistema?

Por seguridad, la limitada. Podremos ponernos los permisos que queramos desde el modo administrador, pero si nos entra un software malicioso, el equipo estará más seguro si entra en una cuenta limitada y no como administrador. Además, si necesitamos configurar desde el administrador, podremos entrar en ese modo y luego salir de él.

¿Qué tipo de limitaciones tendrías?

En mi cuenta limitada de uso diario, tendría permisos de lectura/escritura y ejecución en todos los archivos, poder instalar y modificar sofware, etc. Pero para manejar herramientas administrativas, entraría en la cuenta de Administrador.

¿Para qué sirve el comando runas?

Permite a un usuario ejecutar herramientas específicas y proporciona programas con diferentes permisos de inicio de sesión del usuario actual.

https://www.incibe.es/file/QSAoD59aDZm5f1Ez5MwRMA (no disponible)

¿Qué perfiles tipo y limitaciones de uso existen en las cuentas de usuario en sistemas Windows?

Dos. Administrador y Limitada

¿Con qué tipo de cuenta utilizarías normalmente el sistema?

Por seguridad, la limitada. Podremos ponernos los permisos que queramos desde el modo administrador, pero si nos entra un software malicioso, el equipo estará más seguro si entra en una cuenta limitada y no como administrador. Además, si necesitamos configurar desde el administrador, podremos entrar en ese modo y luego salir de él.

¿Qué tipo de limitaciones tendrías?

En mi cuenta limitada de uso diario, tendría permisos de lectura/escritura y ejecución en todos los archivos, poder instalar y modificar sofware, etc. Pero para manejar herramientas administrativas, entraría en la cuenta de Administrador.

¿Para qué sirve el comando runas?

Permite a un usuario ejecutar herramientas específicas y proporciona programas con diferentes permisos de inicio de sesión del usuario actual.

Me he guiado mayoritariamente de aquí:

http://www.egov.ufsc.br/portal/sites/default/files/articulo_cuenta_administrador_vs_cuenta_limitada.pdf

Práctica 3.1 - Configuración de contraseñas seguras

Se recomienda configurar la política de contraseñas para que la longitud mínima sea de 14 caracteres, tenga las características de complejidad requeridas y que haya que modificarlas cada mes. En caso de más de 3 intentos fallidos, bloquear la cuenta 15 minutos, para evitar ataques de fuerza bruta.

Se debe comprobar la nueva política de contraseñas creada y renovar las contraseñas creadas con anterioridad. En caso de no cumplir con los requisitos impuestos, a los usuarios se les mostrará el siguiente mensaje.

Para controlar por parte del administrador los accesos al sistema podemos habilitar en Directivas locales/ Directiva de auditoría / Auditar sucesos de inicio de sesión, tanto correctos como erróneos. El visor de sucesos en Panel de control / Sistema y Seguridad / Herramientas Administrativas nos permitirá analizarlos.

Se debe comprobar la nueva política de contraseñas creada y renovar las contraseñas creadas con anterioridad. En caso de no cumplir con los requisitos impuestos, a los usuarios se les mostrará el siguiente mensaje.

Para controlar por parte del administrador los accesos al sistema podemos habilitar en Directivas locales/ Directiva de auditoría / Auditar sucesos de inicio de sesión, tanto correctos como erróneos. El visor de sucesos en Panel de control / Sistema y Seguridad / Herramientas Administrativas nos permitirá analizarlos.

lunes, 21 de noviembre de 2016

Seguridad Lógica. Ejercicio Propuesto 1

¿Qué porcentaje de usuarios emplea contraseñas para el acceso a sus sistemas de archivos?

41%

¿Qué porcentaje de usuarios en EEUU apunta su contraseña en papel o archivo eléctrico en el PC?

En papel un 30% y en un archivo el 66%

¿Qué porcentaje de usuarios emplea la misma contraseña en distintos servicios?

El 55%

41%

¿Qué porcentaje de usuarios en EEUU apunta su contraseña en papel o archivo eléctrico en el PC?

En papel un 30% y en un archivo el 66%

¿Qué porcentaje de usuarios emplea la misma contraseña en distintos servicios?

El 55%

Seguridad Lógica

Después de la lectura del siguiente artículo:

http://www.lainformacion.com/ciencia-y-tecnologia/tecnologia-general/utilizando-mapas-como-contrasenas-de-acceso-una-nueva-idea-de-seguridad-informatica_Kt8uDQyuXZu27JJbyXmVr4/

Debemos responder a estas cuestiones:

¿Qué longitud de contraseña presenta este nuevo método?

20 dígitos: 10 representan la latitud y otros tantos la longitud del sistema.

¿Qué código de caracteres utiliza?

Alfanumérico con las coordenadas de un mapa.

¿Qué mecanismos y herramientas malware elude?

Que nos roben la contraseña mediante capturas de sencuencia del teclado, que graben la posición del ratón cuando hace clic, y demás sofware malicioso de este tipo.

¿Qué metodología se podría emplear para obtener la contraseña?

Si la gente tiende a marcar únicamente lugares que conoce, eso aumentaría las probabilidades de que alguien «adivinara» su contraseña a base de pruebas.

¿Qué precauciones deberíamos de tomar a la hora de registrar nuestras contraseñas?

http://www.lainformacion.com/ciencia-y-tecnologia/tecnologia-general/utilizando-mapas-como-contrasenas-de-acceso-una-nueva-idea-de-seguridad-informatica_Kt8uDQyuXZu27JJbyXmVr4/

Debemos responder a estas cuestiones:

¿Qué longitud de contraseña presenta este nuevo método?

20 dígitos: 10 representan la latitud y otros tantos la longitud del sistema.

¿Qué código de caracteres utiliza?

Alfanumérico con las coordenadas de un mapa.

¿Qué mecanismos y herramientas malware elude?

Que nos roben la contraseña mediante capturas de sencuencia del teclado, que graben la posición del ratón cuando hace clic, y demás sofware malicioso de este tipo.

¿Qué metodología se podría emplear para obtener la contraseña?

Si la gente tiende a marcar únicamente lugares que conoce, eso aumentaría las probabilidades de que alguien «adivinara» su contraseña a base de pruebas.

¿Qué precauciones deberíamos de tomar a la hora de registrar nuestras contraseñas?

- Una longitud mínima,combinación de caracteres(letras minúsculas y mayúsculas,números y símbolos especiales) .

- No incluir secuencia ni caracteres repetidos

- No utilizar el nombre de inicio de sesión.

- No utilizar palabras de diccionario de ningún idioma.

- Utilizar varias contraseñas para distintos entornos.

- Cambiar las contraseñas con regularidad.

- No revelar la contraseña a nadie.

¿Y especialmente en redes sociales?

Sí, puesto que las RRSS se están convirtiendo en un modo de vida para millones de personas a la hora de compartir información, hacer negocios, o sencillamente para conversar con nuestros amigos y familiares.

- No utilizar palabras de diccionario de ningún idioma.

- Utilizar varias contraseñas para distintos entornos.

- Cambiar las contraseñas con regularidad.

- No revelar la contraseña a nadie.

¿Y especialmente en redes sociales?

Sí, puesto que las RRSS se están convirtiendo en un modo de vida para millones de personas a la hora de compartir información, hacer negocios, o sencillamente para conversar con nuestros amigos y familiares.

jueves, 10 de noviembre de 2016

Ejercicios

En su artículo 19, la LOPD indica con respecto al control de acceso físico (art.19): exclusivamente el personal autorizado en el Documento de Seguridad podrá tener acceso a los locales en donde se encuentren ubicados los sistemas de información con datos de carácter personal.

¿Qué tipos de medidas deberíamos de tomar para cumplir con la normativa? Realiza algunas recomendaciones técnicas.

Creo que las medidas en cuanto a lo legal, son justas respecto a las víctimas. Pero no vale simplemente con hacer una ley y esperar a que la gente la cumpla por miedo a la condena, también se debe hacer mucho hincapié a la concienciación social en este tema, puesto que mucha gente se toma a la ligera y resta importancia al robo de datos/información.

También creo que la seguridad aún debería mejorarse tanto lógica como físicamente.

¿Qué tipos de medidas deberíamos de tomar para cumplir con la normativa? Realiza algunas recomendaciones técnicas.

Creo que las medidas en cuanto a lo legal, son justas respecto a las víctimas. Pero no vale simplemente con hacer una ley y esperar a que la gente la cumpla por miedo a la condena, también se debe hacer mucho hincapié a la concienciación social en este tema, puesto que mucha gente se toma a la ligera y resta importancia al robo de datos/información.

También creo que la seguridad aún debería mejorarse tanto lógica como físicamente.

Ejercicios

Extrae tres noticias de http://todonoticiaslopd.com/ y explica exactamente qué ha ocurrido, qué tipo de incumplimiento se ha realizado y la sanción propuesta (nivel y cuantía). ¿Qué datos y qué nivel de protección poseen los datos de carácter personal mal empleados?

La AEPD sanciona a Google con 900.000 euros por infringir la LOPD

La AEPD indica que Google «recoge y trata ilegítimamente información personal», vulnerando gravemente el derecho a la protección de su información personal reconocido en el artículo 18 de la Constitución Española. Además, no se informa con claridad de ciertas prácticas realizadas por Google para mostrar información personal.

Tal es el caso, por ejemplo, de Gmail. No se informa con claridad a sus usuarios de que hay un robot que filtra sus e-mails para mostrar publicidad contextual, y cuando informa, lo hace siempre con terminología imprecisa del tipo "mejorar la experiencia del usuario". Como la información no es clara, se considera que es imposible que el usuario de un consentimiento específico e informado.

SANCIÓN LOPD A LIDL POR MALA UTILIZACIÓN DEL SISTEMA DE VIDEOVIGILANCIA

En 2008, fue sancionada en Alemania con multas millonarias por haber utilizado los sistemas de videovigilancia -entre otros, pues también contrató detectives- para espiar a sus propios empleados.

La cadena de supermercados Lidl ha sido sancionada con 6.000 euros porque uno de los monitores de videovigilancia era visible por los propios clientes, lo que supone, a juicio de la Agencia Española de Protección de Datos, una vulneración de la Ley Orgánica de Protección de Datos.

100.000€ DE MULTA A DOS SOCIEDADES DEL GRUPO SANTANDER POR FORMALIZAR UN SEGURO DE FORMA NEGLIGENTE

No contar con el consentimiento de tratamiento y de cesión de datos en la formalización de un contrato ha llevado a la Agencia a sancionar a ambas compañías.

La AEPD sanciona a Google con 900.000 euros por infringir la LOPD

La AEPD indica que Google «recoge y trata ilegítimamente información personal», vulnerando gravemente el derecho a la protección de su información personal reconocido en el artículo 18 de la Constitución Española. Además, no se informa con claridad de ciertas prácticas realizadas por Google para mostrar información personal.

Tal es el caso, por ejemplo, de Gmail. No se informa con claridad a sus usuarios de que hay un robot que filtra sus e-mails para mostrar publicidad contextual, y cuando informa, lo hace siempre con terminología imprecisa del tipo "mejorar la experiencia del usuario". Como la información no es clara, se considera que es imposible que el usuario de un consentimiento específico e informado.

SANCIÓN LOPD A LIDL POR MALA UTILIZACIÓN DEL SISTEMA DE VIDEOVIGILANCIA

En 2008, fue sancionada en Alemania con multas millonarias por haber utilizado los sistemas de videovigilancia -entre otros, pues también contrató detectives- para espiar a sus propios empleados.

La cadena de supermercados Lidl ha sido sancionada con 6.000 euros porque uno de los monitores de videovigilancia era visible por los propios clientes, lo que supone, a juicio de la Agencia Española de Protección de Datos, una vulneración de la Ley Orgánica de Protección de Datos.

No contar con el consentimiento de tratamiento y de cesión de datos en la formalización de un contrato ha llevado a la Agencia a sancionar a ambas compañías.

En junio del pasado 2.013, la Agencia Española de Protección de Datos (AGPD) recibió una denuncia de una persona que afirmaba que la empresa Santander Seguros y Reaseguros, Compañía Aseguradora S.A. le había formalizado un contrato de un seguro de salud sin su consentimiento llegando realizar el cobro de varios recibos, incumpliendo la Lopd.

http://www.i-datos.es/category/sanciones-lopd/

http://www.i-datos.es/category/sanciones-lopd/

Ejercicios

Busca cómo se realiza la notificación de ficheros por Internet o por soporte magnético, y explica el proceso. ¿Cuál es el medio recomendado por la AGPD para la notificación de ficheros?

El Responsable del Fichero procederá a su notificación mediante un modelo o formulario aprobado por la Agencia de Protección de Datos, que se presentará en dicha Agencia bien en forma telemática a través de Internet, en soporte informático utilizando el correspondiente programa de ayuda o en soporte papel. Los formularios electrónicos de notificación de ficheros pueden obtenerse gratuitamente en la página web de la Agencia de Protección de Datos.

Una vez recibida la notificación, si faltare alguno de los elementos que debe contener o existiesen defectos formales, el Registro pedirá al Responsable del fichero que complemente o subsane la notificación efectuada en el plazo de tres meses. Una vez cumplidos todos los requisitos legales, el Director de la Agencia de Protección de Datos dictará resolución acordando la inscripción.

Las solicitudes de notificación en el RGPD deberán efectuarse mediante la cumplimentación del formulario electrónico gratuito, denominado NOTA (Notificaciones Telemáticas a la AEPD), en el que hay que proporcionar la siguiente información.

El Responsable del Fichero procederá a su notificación mediante un modelo o formulario aprobado por la Agencia de Protección de Datos, que se presentará en dicha Agencia bien en forma telemática a través de Internet, en soporte informático utilizando el correspondiente programa de ayuda o en soporte papel. Los formularios electrónicos de notificación de ficheros pueden obtenerse gratuitamente en la página web de la Agencia de Protección de Datos.

Una vez recibida la notificación, si faltare alguno de los elementos que debe contener o existiesen defectos formales, el Registro pedirá al Responsable del fichero que complemente o subsane la notificación efectuada en el plazo de tres meses. Una vez cumplidos todos los requisitos legales, el Director de la Agencia de Protección de Datos dictará resolución acordando la inscripción.

Las solicitudes de notificación en el RGPD deberán efectuarse mediante la cumplimentación del formulario electrónico gratuito, denominado NOTA (Notificaciones Telemáticas a la AEPD), en el que hay que proporcionar la siguiente información.

Ejercicios

Explica por qué crees que surge la normativa de protección de datos en España.

Cada vez hay más ciberdelincuentes, y su principal objetivo es la información. Con ella, los usuarios quedamos expuestos a casi cualquier cosa por parte del atacante.

Esta ley, en mi opinión, no puede impedir que nos roben/difundan/manipulen los datos, pero sí puede hacer que los ciberdelincuentes se lo piensen dos veces antes de realizar un ataque (al menos de este tipo).

¿Crees que los datos personales son empleados en ocasiones con un fin deshonesto?

Pueden ser empleados para ello. Al fin y al cabo, alguien que nos robe los datos personales no lo hará con buena intención.

¿Crees que los medios de comunicación protegen la intimidad de las personas?

Creo que no, que las deja más expuestas al cotilleo y al morbo.

Cada vez hay más ciberdelincuentes, y su principal objetivo es la información. Con ella, los usuarios quedamos expuestos a casi cualquier cosa por parte del atacante.

Esta ley, en mi opinión, no puede impedir que nos roben/difundan/manipulen los datos, pero sí puede hacer que los ciberdelincuentes se lo piensen dos veces antes de realizar un ataque (al menos de este tipo).

¿Crees que los datos personales son empleados en ocasiones con un fin deshonesto?

Pueden ser empleados para ello. Al fin y al cabo, alguien que nos robe los datos personales no lo hará con buena intención.

¿Crees que los medios de comunicación protegen la intimidad de las personas?

Creo que no, que las deja más expuestas al cotilleo y al morbo.

jueves, 3 de noviembre de 2016

SAI

¿Es necesario disponer una SAI para un portátil o un notebook? ¿Por qué?

No ya que todos los portátiles disponen de una batería y la bateria dura lo suficiende como para que no se pierdan datos en caso de apagado.

¿Qué función realiza el transformador de corriente del portátil?

Aumentar o disminuir la tensión en un circuito eléctrico de corriente alterna, manteniendo su frecuencia.

¿Y las celdas de baterías?

Aumentan la capacidad de duración de los equipos que usan su batería.

No ya que todos los portátiles disponen de una batería y la bateria dura lo suficiende como para que no se pierdan datos en caso de apagado.

¿Qué función realiza el transformador de corriente del portátil?

Aumentar o disminuir la tensión en un circuito eléctrico de corriente alterna, manteniendo su frecuencia.

¿Y las celdas de baterías?

Aumentan la capacidad de duración de los equipos que usan su batería.

BioPassword

Busca información acerca del control de acceso Biopassword y descubre su principio de funcionamiento probándolo a través de su demo. ¿Cuál es el principio de funcionamiento? ¿Qué parámetros mide? ¿Crees que podría ser útil este sistema como control de acceso biométrico?

Según el uso de su demo (necesita descarga y está en inglés), el sistema BioPassword se basa en la idea de que el ritmo, la rapidez y la forma en que se pulsan las teclas a la hora de introducir las contraseñas es única para cada usuario. Una vez establecido tu perfil de pulsaciones mediante un entrenamiento previo basado en la medición del tiempo en que se mantiene presionada la tecla y el intervalo entre una pulsación y otra, cualquier intento de teclear la contraseña que no coincida con este patrón será rechazado. Merece la pena entrar en la demo e intentar suplantar a alguno de los usuarios que te proponen, algo bastante improbable ya que la fiabilidad del método es del 99%.

La gran ventaja de este sistema es que, a diferencia del resto de métodos biométricos, éste no necesita un dispositivo de entrada especial, y además no modifica el comportamiento del usuario, que no tiene que actuar de forma distinta a partir de la implantación del sistema. Lo que no sé es cómo habrán resuelto una circunstancia que, por ejemplo, ahora mismo afecta a muchos de mis paisanos, y es que en estos días nuestras pulsaciones de teclado suelen ser más torpes y lentas de lo habitual.

Según el uso de su demo (necesita descarga y está en inglés), el sistema BioPassword se basa en la idea de que el ritmo, la rapidez y la forma en que se pulsan las teclas a la hora de introducir las contraseñas es única para cada usuario. Una vez establecido tu perfil de pulsaciones mediante un entrenamiento previo basado en la medición del tiempo en que se mantiene presionada la tecla y el intervalo entre una pulsación y otra, cualquier intento de teclear la contraseña que no coincida con este patrón será rechazado. Merece la pena entrar en la demo e intentar suplantar a alguno de los usuarios que te proponen, algo bastante improbable ya que la fiabilidad del método es del 99%.

La gran ventaja de este sistema es que, a diferencia del resto de métodos biométricos, éste no necesita un dispositivo de entrada especial, y además no modifica el comportamiento del usuario, que no tiene que actuar de forma distinta a partir de la implantación del sistema. Lo que no sé es cómo habrán resuelto una circunstancia que, por ejemplo, ahora mismo afecta a muchos de mis paisanos, y es que en estos días nuestras pulsaciones de teclado suelen ser más torpes y lentas de lo habitual.

BioCloser

Analiza las características y el funcionamiento del sistema BioCloser de reconocimiento de voz. Explica su principio de funcionamiento y para qué se puede emplear.

BioCloser es un sistema de control de acceso biométrico. Admite distintos niveles de seguridad en función de la aplicación y utiliza la voz como método de autenticación. Algunas de las cualidades más importantes de la voz son su naturalidad, versatilidad y escasa intrusividad, que hacen de ella un método biométrico agradable para el usuario y adecuado para un buen número de aplicaciones.

BioCloser dispone de 6 funcionalidades principales en orden creciente en cuanto al nivel de seguridad:

Swing: Es la funcionalidad más sencilla de BioCloser. Utiliza el reconocimiento del mensaje para el acceso a un recinto. Supone una autenticación de usuario con un alto nivel de vulnerabilidad, cualquier otra persona podría averiguar el código y usarlo para su acceso.

Open Up: Evolución de Swing que realiza el reconocimiento biométrico del usuario a través de su voz. Este sistema permite realizar un control de acceso de forma segura, certificando la identidad del usuario.

SecureLogin: Utiliza un identificador para reconocer al usuario y dos números aleatorios para evitar grabaciones. El reconocimiento biométrico se realiza sobre la secuencia completa de dígitos.

Alarm: Funcionalidad que puede utilizarse en combinación con cualquiera de las descritas con anterioridad. Incorpora la conexión a una central de alarmas a través de Internet. El usuario podrá recibir mensajes sobre los eventos de acceso que se den en el sistema.

SecureData: Funcionalidad que puede utilizarse como complemento de cualquiera de las anteriores. Su objetivo es la protección de los datos biométricos de los usuarios mediante el soporte cifrado y acceso con smartcards.

Además de las funcionalidades comentadas, BioCloser permite la incorporación de tecnologías biométricas adicionales tales como el reconocimiento facial o el reconocimiento de huellas dactilares.

Otro aspecto a destacar es el control a múltiples accesos. Con esta funcionalidad se podrán incluir permisos para los distintos usuarios según el punto de entrada

BioCloser es un sistema de control de acceso biométrico. Admite distintos niveles de seguridad en función de la aplicación y utiliza la voz como método de autenticación. Algunas de las cualidades más importantes de la voz son su naturalidad, versatilidad y escasa intrusividad, que hacen de ella un método biométrico agradable para el usuario y adecuado para un buen número de aplicaciones.

BioCloser dispone de 6 funcionalidades principales en orden creciente en cuanto al nivel de seguridad:

Swing: Es la funcionalidad más sencilla de BioCloser. Utiliza el reconocimiento del mensaje para el acceso a un recinto. Supone una autenticación de usuario con un alto nivel de vulnerabilidad, cualquier otra persona podría averiguar el código y usarlo para su acceso.

Open Up: Evolución de Swing que realiza el reconocimiento biométrico del usuario a través de su voz. Este sistema permite realizar un control de acceso de forma segura, certificando la identidad del usuario.

SecureLogin: Utiliza un identificador para reconocer al usuario y dos números aleatorios para evitar grabaciones. El reconocimiento biométrico se realiza sobre la secuencia completa de dígitos.

Alarm: Funcionalidad que puede utilizarse en combinación con cualquiera de las descritas con anterioridad. Incorpora la conexión a una central de alarmas a través de Internet. El usuario podrá recibir mensajes sobre los eventos de acceso que se den en el sistema.

SecureData: Funcionalidad que puede utilizarse como complemento de cualquiera de las anteriores. Su objetivo es la protección de los datos biométricos de los usuarios mediante el soporte cifrado y acceso con smartcards.

Además de las funcionalidades comentadas, BioCloser permite la incorporación de tecnologías biométricas adicionales tales como el reconocimiento facial o el reconocimiento de huellas dactilares.

Otro aspecto a destacar es el control a múltiples accesos. Con esta funcionalidad se podrán incluir permisos para los distintos usuarios según el punto de entrada

Tabla

Si tu equipo no dispone de lector de huella, existen diversos periféricos que permiten el control del PC únicamente mediante la utilización de la huella registrada de usuario. Investiga acerca de los precios y características de periféricos como teclado, ratón, disco duro o memoria USB o incluso lector de huella USB independiente, así como las opciones de software que existen, como eNDeSS. ¿Qué niveles de acceso controla dicho software? Realiza una tabla resumen con precios y características.

Ejercicio CPD

Busca en la web de alguna empresa que facilite soluciones de control de accesos a CPD, como por ejemplo www.zksoftware.es, encuentra y explica las diferencias existentes, entre los terminales de presencia (con tarjeta identificadora), terminales de huella dactilar, y terminales con código y password. Analiza y explica cómo funciona el software de control de accesos, para una empresa con cientos de empleados.

Tarjeta identificadora (TRA-400A):

- Distintos modos de operación: tarjeta de proximidad y password. El modo de fichaje es configurable por empleado.

- Incorpora puerto USB para descarga de fichajes.

- Funcionamiento autónomo o con PC: no necesita estar conectado a PC para fichar.

- Admite la introducción incidencias.

- Para el control de presencia, el terminal TRA400A puede completarse con las aplicaciones ZKTime Lite-EU, ZKTime Pro-EU y ZKTime Enterprise.

- SDK: Entorno de desarrollo para que el propio cliente desarrolle sus aplicaciones.

- Permite integrarse fácilmente en cualquier aplicación gracias al programa Extractor que extrae la información contenida en el terminal en formato de texto plano.

Terminales de huella dactilar (TF1700):

- Estructura robusta para la instalación en el exterior garantizando su durabilidad.

- Diseño elegante y estilizado.

- Lector de huella rápido y efectivo.

- Fácil instalación y comunicación.

- Todo tipo de opciones en control de accesos.

- Fácil gestión.

Tarjeta identificadora (TRA-400A):

- Distintos modos de operación: tarjeta de proximidad y password. El modo de fichaje es configurable por empleado.

- Incorpora puerto USB para descarga de fichajes.

- Funcionamiento autónomo o con PC: no necesita estar conectado a PC para fichar.

- Admite la introducción incidencias.

- Para el control de presencia, el terminal TRA400A puede completarse con las aplicaciones ZKTime Lite-EU, ZKTime Pro-EU y ZKTime Enterprise.

- SDK: Entorno de desarrollo para que el propio cliente desarrolle sus aplicaciones.

- Permite integrarse fácilmente en cualquier aplicación gracias al programa Extractor que extrae la información contenida en el terminal en formato de texto plano.

Terminales de huella dactilar (TF1700):

- Estructura robusta para la instalación en el exterior garantizando su durabilidad.

- Diseño elegante y estilizado.

- Lector de huella rápido y efectivo.

- Fácil instalación y comunicación.

- Todo tipo de opciones en control de accesos.

- Fácil gestión.

jueves, 27 de octubre de 2016

Carro para portátiles

A través del distribuidor www.senfor.com podrás encontrar un conjunto de soluciones de seguridad para aulas de ordenadores. Diseña una solución con presupuesto, que permita dar seguridad a un aula como la que dispones, en la que se quiera tener también 15 ordenadores portátiles.

Armario OLLE de carga para 24 Portátiles o Netbooks

Precio: 985€

Concebidos para evitar el robo de portátiles y netbooks en centros educativos, universidades, empresas, etc.

Recarga de las baterías con total comodidad.

Puertas delanteras y puertas traseras con cerradura, ambas con la misma llave, incluido 4 juegos de llaves por carro.

Apto para netbooks y portátiles de hasta 17” .

Fabricado en acero F-111.

Bisagras anti-palanca.

Orificios de ventilación distribuidos por todo el armario para evitar sobrecalentamientos.

Goma antideslizante en la parte superior para colocar periféricos. (Proyector, impresora, etc.)

Cajetín porta-documentos en la puerta frontal.

En la parte posterior del armario hay las tomas de recarga y las fuentes de alimentación de los portátiles. Desde la parte delantera no hay acceso a las tomas de corriente.

Ruedas giratorias de goma, dos de ellas con freno de seguridad.

Barras de empuje en ambos lados, para facilitar la movilidad.

Toma de alimentación exterior para periféricos.

Acabado en dos colores: armario en RAL 5015 y puertas en RAL 7035.

Cumple con la normativa Europea.

Garantía dos años In-Situ.

Armario OLLE de carga para 24 Portátiles o Netbooks

Precio: 985€

Concebidos para evitar el robo de portátiles y netbooks en centros educativos, universidades, empresas, etc.

Recarga de las baterías con total comodidad.

Puertas delanteras y puertas traseras con cerradura, ambas con la misma llave, incluido 4 juegos de llaves por carro.

Apto para netbooks y portátiles de hasta 17” .

Fabricado en acero F-111.

Bisagras anti-palanca.

Orificios de ventilación distribuidos por todo el armario para evitar sobrecalentamientos.

Goma antideslizante en la parte superior para colocar periféricos. (Proyector, impresora, etc.)

Cajetín porta-documentos en la puerta frontal.

En la parte posterior del armario hay las tomas de recarga y las fuentes de alimentación de los portátiles. Desde la parte delantera no hay acceso a las tomas de corriente.

Ruedas giratorias de goma, dos de ellas con freno de seguridad.

Barras de empuje en ambos lados, para facilitar la movilidad.

Toma de alimentación exterior para periféricos.

Acabado en dos colores: armario en RAL 5015 y puertas en RAL 7035.

Cumple con la normativa Europea.

Garantía dos años In-Situ.

Armario Rack

Para evitar robos en espacios públicos, o aulas, existen una serie de soluciones de seguridad física como: armarios de seguridad con llave, carritos móviles para equipos informáticos, cables de seguridad para portátiles y llaves y candados para equipos y periféricos.

Encuentra un armario y sus características en dimensiones para que dé cabida a un switch, panel de parcheo, PC (sobremesa con funciones de servidor) con monitor, teclado, ratón y SAI. En primer lugar, deberás elaborar una lista con las dimensiones de cada componente para poder hacer una estimación del espacio necesario en el armario.

ARMARIO RACK 42U 19" 600x1000mm

Armario rack profesional de redes y servidores.

Ancho de perfil estándar de 19" y ancho de perfil lateral de 485mm.

Encuentra un armario y sus características en dimensiones para que dé cabida a un switch, panel de parcheo, PC (sobremesa con funciones de servidor) con monitor, teclado, ratón y SAI. En primer lugar, deberás elaborar una lista con las dimensiones de cada componente para poder hacer una estimación del espacio necesario en el armario.

ARMARIO RACK 42U 19" 600x1000mm

Armario rack profesional de redes y servidores.

Ancho de perfil estándar de 19" y ancho de perfil lateral de 485mm.

Medidas exteriores montado: 600mm (ancho) X 1000mm (fondo) X 2055mm (alto).

¿Qué precio y en qué distribuidor has encontrado dicho armario?

Precio: 495€

Armarios Rack

http://armariosrack.es/es/armarios-rack-42u/25-armario-rack-42u-19-600x1000x2055-puerta-cristal-con-acces-978020137923.html

¿Qué características tiene la puerta y la llave de dicho armario, crees que sería totalmente seguro?

Puerta delantera de cristal duro serigrafiado, bordes de la puerta y puerta trasera de acero.

Ambas puertas con cerradura y juego de 2 llaves. Cierres en paneles laterales opcionales.

¿Qué precio y en qué distribuidor has encontrado dicho armario?

Precio: 495€

Armarios Rack

http://armariosrack.es/es/armarios-rack-42u/25-armario-rack-42u-19-600x1000x2055-puerta-cristal-con-acces-978020137923.html

¿Qué características tiene la puerta y la llave de dicho armario, crees que sería totalmente seguro?

Puerta delantera de cristal duro serigrafiado, bordes de la puerta y puerta trasera de acero.

Ambas puertas con cerradura y juego de 2 llaves. Cierres en paneles laterales opcionales.

Para una escuela, considero este servidor lo suficientemente seguro. Se podría abrir forzando la cerradura o, con un soplete (cualquiera de ambas opciones no creo que se realice, si se trata de una escuela). Si es para una empresa que corre el riesgo de ser atacada o tiene información confidencial y valiosa, en mi opinión este armario en concreto no es seguro.

Lector de huellas dactilares Fingerprint Logon Manager

Busca información referente al lector de huella dactilar y el software asociado Fingerprint Logon Manager, que HP integra en sus portátiles.

¿Cuáles son las ventajas de usar el lector de huellas digitales para iniciar una sesión en tu equipo?

Al ser nuestra huella única en el mundo, podemos tener la seguridad de que solo podremos entrar nosotros en esa sesión (o cualquiera que esté autorizado). Además de la facilidad que tenemos para utilizarlo.

¿Cómo es el proceso de configuración software del lector de huellas digitales?

Comprobar nuestra identidad.

Registrar las huellas digitales.

Registrar o administrar una cuenta de inicio de sesión seguro.

Ajustar la sensibilidad del lector.

¿Qué precauciones o recomendaciones de uso se recomiendan a la hora de emplear el lector de huella?

Si se nos permite poner dos huellas, mejor. Por si una resulta dañada.

También:

Dejar el dedo derecho al moverlo sobre el lector.

Pasar el dedo en línea recta, sin inclinarlo ni girarlo hacia los costados.

Pasar el dedo lentamente para darle tiempo de reconocerlo al lector.

¿Se puede iniciar la sesión en Windows con el lector de huellas digitales?

En Windows sí.

¿Es compatible con otro tipo de Sistemas Operativos?

No, solo Windows.

¿Se puede usar un dedo diferente para iniciar sesión en el PC?

Sí, configurándolo previamente.

¿Es posible que varios usuarios inicien sesión con el lector de huellas digitales en el mismo PC?

Sí. Y, como antes, deberemos configurarlo.

¿Cuáles son las ventajas de usar el lector de huellas digitales para iniciar una sesión en tu equipo?

Al ser nuestra huella única en el mundo, podemos tener la seguridad de que solo podremos entrar nosotros en esa sesión (o cualquiera que esté autorizado). Además de la facilidad que tenemos para utilizarlo.

¿Cómo es el proceso de configuración software del lector de huellas digitales?

Comprobar nuestra identidad.

Registrar las huellas digitales.

Registrar o administrar una cuenta de inicio de sesión seguro.

Ajustar la sensibilidad del lector.

¿Qué precauciones o recomendaciones de uso se recomiendan a la hora de emplear el lector de huella?

Si se nos permite poner dos huellas, mejor. Por si una resulta dañada.

También:

Dejar el dedo derecho al moverlo sobre el lector.

Pasar el dedo en línea recta, sin inclinarlo ni girarlo hacia los costados.

Pasar el dedo lentamente para darle tiempo de reconocerlo al lector.

¿Se puede iniciar la sesión en Windows con el lector de huellas digitales?

En Windows sí.

¿Es compatible con otro tipo de Sistemas Operativos?

No, solo Windows.

¿Se puede usar un dedo diferente para iniciar sesión en el PC?

Sí, configurándolo previamente.

¿Es posible que varios usuarios inicien sesión con el lector de huellas digitales en el mismo PC?

Sí. Y, como antes, deberemos configurarlo.

jueves, 20 de octubre de 2016

Sistemas de Alimentación Ininterrumpida (SAI)

¿Qué es un Sistema de Alimentación Ininterrumpida?

Un SAI (UPS en inglés), es un dispositivo que gracias a sus baterías puede proporcionar energía eléctrica tras un corte de suministro eléctrico a todos los dispositivos que tenga conectados, durante un tiempo limitado, permitiendo de este modo poder apagar los equipos sin que sufran cortes sus fuentes de alimentación.

Los dispositivos hardware se enchufarán a la SAI, que será la que esté conectada a las tomas de corriente, haciendo de este modo de intermediario entre la red eléctrica y los dispositivos hardware.

Otra de las funciones de los SAI es la de mejorar la calidad de la energía eléctrica que llega a los aparatos, filtrando subidas y bajadas de tensión y eliminando armónicos de la red eléctrica. Los SAI dan energía eléctrica a equipos llamados cargas o equipos críticos, debido a la necesidad de estar en todo momento operativos y sin fallos (picos o caídas de tensión).

Tipos de SAI

- SAI offline: No estabilizan la corriente y solo generan la tensión de salida cuando se produce un corte de suministro eléctrico. Recomendados para equipos del hogar.

- SAI inline o Line Interactive: Estabilizan la corriente incorporando un estabilizador de salida (AVR). Solo genera la tensión de salida cuando se produce un corte de suministro eléctrico. Son adecuados para ordenadores, centralitas telefónicas y equipos servidores de pequeñas y medianas empresas.

- SAI online o de Doble Conversion: Pensados para proteger sistemas críticos. Estos equipos que generan siempre la tensión de salida nueva, independientemente de la entrada. Para equipos de alta gama.

Potencia necesaria

La potencia eléctrica se define como la cantidad de energía eléctrica o trabajo que se transporta o que se consume en una determinada unidad de tiempo.

Cuando se trata de corriente continua, la potencia eléctrica (P) desarrollada en un cierto instante por un dispositivo de dos terminales, es el producto de la diferencia de potencial entro dichos terminales (V) y la intensidad de corriente (I) que pasa a través del dispositivo. Esto es, P = V x I.

Si I se expresa en amperios y V en voltios, P estará en vatios.

Si tenemos la potencia en vatios (W) potencia real, de forma aproximada se multiplica por 1,4 para tener en cuenta el pico máximo de potencia que puede alcanzar su equipo de esta forma obtener la potencia aparente en VA.

Por ejemplo: 300W x 1,4 = 420 VA. En ocasiones el factor 1,4 puede ser 1,33 o 1,6 o factor divisor 0,7 o 0,75, depende de la eficiencia energética del dispositivo electrónico.

En este enlace podemos hacer el cálculo de manera sencilla y según nuestras necesidades:

http://www.apc.com/es/es/tools/ups_selector/

Un SAI (UPS en inglés), es un dispositivo que gracias a sus baterías puede proporcionar energía eléctrica tras un corte de suministro eléctrico a todos los dispositivos que tenga conectados, durante un tiempo limitado, permitiendo de este modo poder apagar los equipos sin que sufran cortes sus fuentes de alimentación.

Los dispositivos hardware se enchufarán a la SAI, que será la que esté conectada a las tomas de corriente, haciendo de este modo de intermediario entre la red eléctrica y los dispositivos hardware.

Otra de las funciones de los SAI es la de mejorar la calidad de la energía eléctrica que llega a los aparatos, filtrando subidas y bajadas de tensión y eliminando armónicos de la red eléctrica. Los SAI dan energía eléctrica a equipos llamados cargas o equipos críticos, debido a la necesidad de estar en todo momento operativos y sin fallos (picos o caídas de tensión).

Tipos de SAI

- SAI offline: No estabilizan la corriente y solo generan la tensión de salida cuando se produce un corte de suministro eléctrico. Recomendados para equipos del hogar.

- SAI inline o Line Interactive: Estabilizan la corriente incorporando un estabilizador de salida (AVR). Solo genera la tensión de salida cuando se produce un corte de suministro eléctrico. Son adecuados para ordenadores, centralitas telefónicas y equipos servidores de pequeñas y medianas empresas.

- SAI online o de Doble Conversion: Pensados para proteger sistemas críticos. Estos equipos que generan siempre la tensión de salida nueva, independientemente de la entrada. Para equipos de alta gama.

Potencia necesaria

La potencia eléctrica se define como la cantidad de energía eléctrica o trabajo que se transporta o que se consume en una determinada unidad de tiempo.

Cuando se trata de corriente continua, la potencia eléctrica (P) desarrollada en un cierto instante por un dispositivo de dos terminales, es el producto de la diferencia de potencial entro dichos terminales (V) y la intensidad de corriente (I) que pasa a través del dispositivo. Esto es, P = V x I.

Si I se expresa en amperios y V en voltios, P estará en vatios.

Si tenemos la potencia en vatios (W) potencia real, de forma aproximada se multiplica por 1,4 para tener en cuenta el pico máximo de potencia que puede alcanzar su equipo de esta forma obtener la potencia aparente en VA.

Por ejemplo: 300W x 1,4 = 420 VA. En ocasiones el factor 1,4 puede ser 1,33 o 1,6 o factor divisor 0,7 o 0,75, depende de la eficiencia energética del dispositivo electrónico.

En este enlace podemos hacer el cálculo de manera sencilla y según nuestras necesidades:

http://www.apc.com/es/es/tools/ups_selector/

Circuito Cerrado de Televisión (CCTV)

Se llama protección electrónica a la detección de robo, intrusión, asalto e incendios mediante la utilización de sensores conectados a centrales de alarmas. Estas centrales tienen conectados los elementos de señalización, que son los encargados de hacer saber al personal de una situación de emergencia. Uno de los métodos más empleados en las empresas son los circuitos con cámaras de grabación de vídeo o CCTV.

En la actualidad unas de las cámaras más empleadas son las cámaras IP. Estas cámaras son dispositivos autónomos que cuentan con un servidor web de vídeo incorporado, lo que les permite transmitir su imagen a través de redes IP como redes LAN, WAN, o incluso WLAN o inalámbrica. Permiten al usuario ver el vídeo en tiempo real desde otro lugar a través de Internet o una red local.

En la actualidad unas de las cámaras más empleadas son las cámaras IP. Estas cámaras son dispositivos autónomos que cuentan con un servidor web de vídeo incorporado, lo que les permite transmitir su imagen a través de redes IP como redes LAN, WAN, o incluso WLAN o inalámbrica. Permiten al usuario ver el vídeo en tiempo real desde otro lugar a través de Internet o una red local.

En la actualidad unas de las cámaras más empleadas son las cámaras IP. Estas cámaras son dispositivos autónomos que cuentan con un servidor web de vídeo incorporado, lo que les permite transmitir su imagen a través de redes IP como redes LAN, WAN, o incluso WLAN o inalámbrica. Permiten al usuario ver el vídeo en tiempo real desde otro lugar a través de Internet o una red local.

En la actualidad unas de las cámaras más empleadas son las cámaras IP. Estas cámaras son dispositivos autónomos que cuentan con un servidor web de vídeo incorporado, lo que les permite transmitir su imagen a través de redes IP como redes LAN, WAN, o incluso WLAN o inalámbrica. Permiten al usuario ver el vídeo en tiempo real desde otro lugar a través de Internet o una red local.martes, 18 de octubre de 2016

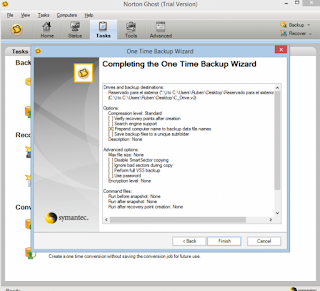

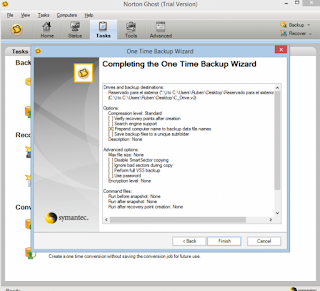

Cómo crear copias de seguridad o imágenes del sistema con el programa Norton Ghost

La instalación de este programa no requiere ninguna atención especial, únicamente solicitará la instalación de .Net Framework en caso de que no lo tengamos instalado en nuestro sistema, al acabar la instalación del software, nos pedirá instalarlo (se instala desde el propio programa, no hay que descargarlo de Internet). Una vez instalado, nos presentará un icono del programa en la barra de tareas junto al reloj desde el que podremos acceder al programa.

Lanzamos Norton Ghost y nos dirigimos al punto Tasks (Tareas) y en dicha pantalla clicamos en One Time Backup (Copia individual)

Nos lanza un asistente para la creación de la imagen y en esta pantalla de bienvenida clicamos en Next.

En este punto seleccionamos el disco al que deseamos crearle una copia.

Como bien dice el propio Ghost, se pueden crear imágenes de varios discos presionando Ctrl y clickando en los discos deseados. Por ejemplo, seleccionamos la unidad C, donde tenemos SO y programas instalados y clickamos en Next.

4) Esperamos a que termine el proceso y ya tenemos nuestra copia de seguridad lista.

Lanzamos Norton Ghost y nos dirigimos al punto Tasks (Tareas) y en dicha pantalla clicamos en One Time Backup (Copia individual)

Nos lanza un asistente para la creación de la imagen y en esta pantalla de bienvenida clicamos en Next.

En este punto seleccionamos el disco al que deseamos crearle una copia.

Como bien dice el propio Ghost, se pueden crear imágenes de varios discos presionando Ctrl y clickando en los discos deseados. Por ejemplo, seleccionamos la unidad C, donde tenemos SO y programas instalados y clickamos en Next.

4) Esperamos a que termine el proceso y ya tenemos nuestra copia de seguridad lista.

Ejercicios propuestos. Seguridad Pasiva

Dentro de las herramientas de copia de seguridad encontramos herramientas específicas de ralización de copia exacta, clonado o imágenes de disco, que permiten la restauración exacta de una determinada partición de disco. Indica algunos ejemplos de software de clonado de discos.

Macrium Reflect Free

GParted

EaseUS Partition Master

AOMEI Partition Assistant Standard

Clonezilla

¿Cómo se guardará la copia de seguridad por ejemplo para una partición que ocupe 40 GB?

Se divide en dos o más partes, las cuales vuelven a ser unidas por el mismo programa a la hora de restaurar. Una parte sola e independiente no podría funcionar por si sola. Aun así, cada programa tiene sus propios métodos para ello, como la supercompresión de archivos.

¿Se realiza en un único soporte?

Sí, en el mismo programa donde se realizó.

Ejercicio 9

Macrium Reflect Free

GParted

EaseUS Partition Master

AOMEI Partition Assistant Standard

Clonezilla

¿Cómo se guardará la copia de seguridad por ejemplo para una partición que ocupe 40 GB?

Se divide en dos o más partes, las cuales vuelven a ser unidas por el mismo programa a la hora de restaurar. Una parte sola e independiente no podría funcionar por si sola. Aun así, cada programa tiene sus propios métodos para ello, como la supercompresión de archivos.

¿Se realiza en un único soporte?

Sí, en el mismo programa donde se realizó.

Ejercicio 9

¿Qué se considera un traslado en caliente?

Mover todos los equipos de la antigua sala CPD a las nuevas instalaciones sin que el servicio a los usuarios se vea afectado.

¿Qué es una auditoría?

Es un proceso llevado a cabo por profesionales especialmente capacitados para el efecto, y que consiste en recoger, agrupar y evaluar evidencias para determinar si un Sistema de Información salvaguarda el activo empresarial, mantiene la integridad de los datos ya que esta lleva a cabo eficazmente los fines de la organización, utiliza eficientemente los recursos, cumple con las leyes y regulaciones establecidas.

Mover todos los equipos de la antigua sala CPD a las nuevas instalaciones sin que el servicio a los usuarios se vea afectado.

¿Qué es una auditoría?

Es un proceso llevado a cabo por profesionales especialmente capacitados para el efecto, y que consiste en recoger, agrupar y evaluar evidencias para determinar si un Sistema de Información salvaguarda el activo empresarial, mantiene la integridad de los datos ya que esta lleva a cabo eficazmente los fines de la organización, utiliza eficientemente los recursos, cumple con las leyes y regulaciones establecidas.

Historia de la biometría en informática

Como había puesto en una entrada anterior, la biometría es la parte de la biología que estudia en forma cuantitativa la variabilidad individual de los seres vivos utilizando métodos estadísticos.

La biometría se puso en práctica en Occidente a partir del S.XIX, pero en el aspecto informático, no se empezó a utilizar hasta avanzado el siglo XX.

La idea para usar patrones de iris como método de identificación fue propuesto en 1936 por el oftalmólogo Frank Burch, pero no se había podido crear.

En 1985 los doctores Leonard Flom y Aran Safir retomaron la idea. Su investigación y documentación les concedió una patente en 1987. En 1989 Flom y Safir recurrieron a John Daugman para crear algoritmos para el reconocimiento de iris. Estos algoritmos, patentados por Daugman en 1994 y que son propiedad de Iridian Technologies, son la base para todos los productos de reconocimiento de iris.

En 1975, El FBI fundo el desarrollo de escáneres de huella dactilar para clasificadores automatizados y tecnología de extracción de minucias, lo cual condujo al desarrollo de un lector prototipo. Este primer lector usaba técnicas capacitivas para recoger las minucias. En ese momento solo los datos biográficos de los individuos, la clasificación de los datos de huellas dactilares y las minucias eran almacenados a causa de que el costo de almacenamiento de las imágenes digitales de las huellas dactilares era prohibitivo. Durante las pocas próximas décadas, el NIST se enfocó y condujo a desarrollos en los métodos automáticos para digitalizar las huellas dactilares en tinta y los efectos de compresión de imagen en la calidad de la imagen, la clasificación, extracción de minucias, y concordancia.

La verificación del orador, ha evolucionado a la par que las tecnologías de reconocimiento de voz y de síntesis de discurso dado las similares características y desafíos que cada una conlleva. En 1960, Gunnar Fant, un profesor sueco publicó un modelo que describía los componentes psicológicos de la producción de habla acústica, basado en el análisis de rayos x de individuos produciendo sonidos fónicos específicos. En 1970, el Dr. Joseph Perkell utilizo rayos x en movimiento e incorporó la lengua y quijada para expandir el modelo de Fant. Los sistemas de reconocimiento de discurso originales utilizaban el resultado promedio de varios filtros analógicos para buscar coincidencias, muchas veces con la ayuda de humanos en el camino. En 1976, Texas Instruments construyó un sistema de prototipo que fue testeado por la Fuerza Aérea de los Estados Unidos y la Corporación MITRE. A mediados de los 80s, el Instituto Nacional de Estándares y Tecnología (NIST) desarrolló el Grupo de Discurso NIST para estudiar y promover el uso de técnicas de procesamiento de discurso. Desde 1996, bajo la creación de la Agencia Nacional de Seguridad (NSA), el Grupo de Discurso de NIST ha llevado a cabo evaluaciones anuales, el Workshop de Evaluación de Reconocimiento de Voz, para fomentar el continuo avance de la comunidad de reconocimiento de voz.

La biometría se puso en práctica en Occidente a partir del S.XIX, pero en el aspecto informático, no se empezó a utilizar hasta avanzado el siglo XX.

La idea para usar patrones de iris como método de identificación fue propuesto en 1936 por el oftalmólogo Frank Burch, pero no se había podido crear.

En 1985 los doctores Leonard Flom y Aran Safir retomaron la idea. Su investigación y documentación les concedió una patente en 1987. En 1989 Flom y Safir recurrieron a John Daugman para crear algoritmos para el reconocimiento de iris. Estos algoritmos, patentados por Daugman en 1994 y que son propiedad de Iridian Technologies, son la base para todos los productos de reconocimiento de iris.

En 1975, El FBI fundo el desarrollo de escáneres de huella dactilar para clasificadores automatizados y tecnología de extracción de minucias, lo cual condujo al desarrollo de un lector prototipo. Este primer lector usaba técnicas capacitivas para recoger las minucias. En ese momento solo los datos biográficos de los individuos, la clasificación de los datos de huellas dactilares y las minucias eran almacenados a causa de que el costo de almacenamiento de las imágenes digitales de las huellas dactilares era prohibitivo. Durante las pocas próximas décadas, el NIST se enfocó y condujo a desarrollos en los métodos automáticos para digitalizar las huellas dactilares en tinta y los efectos de compresión de imagen en la calidad de la imagen, la clasificación, extracción de minucias, y concordancia.

La verificación del orador, ha evolucionado a la par que las tecnologías de reconocimiento de voz y de síntesis de discurso dado las similares características y desafíos que cada una conlleva. En 1960, Gunnar Fant, un profesor sueco publicó un modelo que describía los componentes psicológicos de la producción de habla acústica, basado en el análisis de rayos x de individuos produciendo sonidos fónicos específicos. En 1970, el Dr. Joseph Perkell utilizo rayos x en movimiento e incorporó la lengua y quijada para expandir el modelo de Fant. Los sistemas de reconocimiento de discurso originales utilizaban el resultado promedio de varios filtros analógicos para buscar coincidencias, muchas veces con la ayuda de humanos en el camino. En 1976, Texas Instruments construyó un sistema de prototipo que fue testeado por la Fuerza Aérea de los Estados Unidos y la Corporación MITRE. A mediados de los 80s, el Instituto Nacional de Estándares y Tecnología (NIST) desarrolló el Grupo de Discurso NIST para estudiar y promover el uso de técnicas de procesamiento de discurso. Desde 1996, bajo la creación de la Agencia Nacional de Seguridad (NSA), el Grupo de Discurso de NIST ha llevado a cabo evaluaciones anuales, el Workshop de Evaluación de Reconocimiento de Voz, para fomentar el continuo avance de la comunidad de reconocimiento de voz.

Historia de los CPD

¿Qué es un Centro de Procesamiento de Datos?

Un CPD es una instalación especializada para brindar facilidades desde hospedaje web de páginas webs estáticas hasta hospedaje de aplicaciones y diversos servicios de infocomunicaciones.

Los primeros CPD como la ENIAC, la Mark I o la Manchester Baby, ocupan un gran lugar en la historia de la computación, aunque no fueron los únicos CPD importantes.

La Manchester Baby (1948), medía 5,16m de largo y 2,33m de alto, y consumía unos 3.500 vatios. Fue el primer computador del mundo con programa almacenado, es decir, que almacenaba las instrucciones del programa en la memoria electrónica. Tenía una longitud de palabra de 32 bits y una memoria de 32 palabras.Como fue diseñado para ser el computador de programa almacenado con la estructura más simple posible, las únicas operaciones aritméticas implementadas en hardware eran la resta y la negación.

ENIAC (1946), ocupaba una superficie de 167 metros cuadrados y pesaba alrededor de 27 toneladas, consumía 160 kilovatios y elevaba la temperatura de la sala en la que se encontraba hasta 50 grados. En principio fue diseñada para calcular tablas de tiro de artillería, y fue la primera computadora de propósitos generales.